Aunque actualmente la palabra hacker se suele endilgar a gentes de mal vivir que se dedican a crear virus y meterse en los ordenadores del Pentágono, en sus orígenes se limitaba a describir a quienes eran capaces de encontrar soluciones rápidas y brillantes a los problemas informáticos. Gente que vivía por y para los ordenadores. Y que emergieron de un club dedicado... a hacer maquetas de trenes.

Como todas las universidades norteamericanas, el Massachusetts Institute of Technology, más conocido como MIT, ofrece un sinfín de actividades extracurriculares a los estudiantes. Hermandades, asociaciones políticas, clubes dedicados a los más diversos hobbys... Uno de ellos, el Club de Modelismo Ferroviario, en la época que nos ocupa, estaba dividido en dos grandes grupos. El primero se dedicaba a reproducir trenes en miniatura y recrear escenarios; el segundo, en cambio, se ocupaba de las entrañas, de lo que sus miembros llamaban El Sistema: un completo jaleo de cables, interruptores, relés y todo tipo de ingenios eléctricos que posibilitaba que los trenes obedecieran a sus dueños y circularan como debían, sin chocar ni descarrilar.

Para los responsables del Sistema, un hack era una solución –o un producto– que cumplía correctamente una función... y que había sido creado por el mero placer inherente a la creación. Naturalmente, los creadores de hacks se llamaban a sí mismos con orgullo hackers.

Bob Saunders, Peter Samson, Alan Kotok y compañía pasaron de cacharrear con cables a hacerlo con ordenadores. Fue en 1959, tras un curso de inteligencia artificial en el que se enseñaba un nuevo lenguaje de programación llamado LISP. Pronto, los hackers fueron los principales usuarios del ordenador del MIT, un IBM que funcionaba con tarjetas perforadas y contaba con su propia casta sacerdotal encargada de hacerlo funcionar, meter las tarjetitas y devolver los resultados. Y esos guardianes de la sagrada máquina les impedían cacharrear.

Por suerte, no tardó en llegar al Laboratorio de Inteligencia Artificial un ordenador completamente nuevo, un prototipo creado en parte por uno de los futuros fundadores de Digital: el TX-0. Era uno de los primeros ordenadores en emplear transistores, pero estaba el pobre un poco disminuido, porque, al estilo de lo que les pasó a las pirámides de Egipto, le habían cogido cachos para construir el más potente TX-2. El caso es que era un ordenador con pantalla que no funcionaba con tarjetas sino con una cinta perforada, que podría escribirse con otras máquinas para luego alimentar el ordenador. Y, milagro de milagros, se podía editar el programa directamente en la pantalla, lo que permitía corregir errores. Es decir, se podía cacharrear. La era de los hackers quedaba así oficialmente inaugurada.

Aquellos hackers que pasaron de las maquetas a los ordenadores, así como sus herederos, dejaron algunos logros técnicos, desde el primer programa capaz de jugar al ajedrez y el primer videojuego para ordenador hasta el primer editor de código para programadores, cuyo desarrollo continúa hoy bajo el nombre de Emacs. No obstante, su principal producto fue cultural. Los hackers creían que la información estaba ahí para ser compartida, y ninguna autoridad ni burocracia debía ponerle límites. Pensaban que no debía negarse a nadie el acceso a un ordenador, y les importaban una higa los títulos; algún adolescente de catorce años pasó a formar parte de su grupo porque demostró ser bueno con el TX-0. También fueron los primeros en valorar la belleza de un fragmento de código o hack bien hecho, capaz de hacer en pocas líneas lo que un programador menos avezado se veía obligado a hacer en más. En resumen, eran bastante hippies, pero en versión informática.

Por supuesto, también eran lo que ahora llamamos frikis. Cojamos por ejemplo a Bob Saunders, quien, cosa rara entre la tropa, se casó. Marge French, que así se llamaba de soltera su mujer, le preguntaba si quería acompañarle a hacer la compra, y Bob le contestaba siempre que no. Hasta que un sábado montó en cólera y, tras soltar los tacos y maldiciones de rigor, le preguntó por qué no quería acompañarla. "Esa es una pregunta estúpida", contestó Bob. "Si me preguntas si quiero ir a hacer la compra, la respuesta es no, claro. Otra cosa sería si me pidieras que te ayudara a hacer la compra". La pobre Marge había programado mal el ordenador que tenía Bob por cerebro.

El laboratorio cambió, unos se fueron y otros, como Richard Greenblatt y Bill Gosper, llegaron y se convirtieron en los machos alfa del grupo. El TX-0 fue relegado en beneficio de nuevas máquinas, generalmente fabricadas por Digital, como el PDP-1 o el PDP-6. La ética hacker se fue expandiendo por Estados Unidos a medida que la tribu se movía por su territorio. No había internet y no lo podían hacer más rápido, caramba. Aunque concentrados en lugares como el MIT, la Universidad de Stanford o el Carnagie Mellon, había informáticos por todos lados que se consideraban a sí mismos hackers o que actuaban como tales.

En 1969 un hacker que trabajaba para los laboratorios Bell de la compañía telefónica AT&T empezó a trabajar en un sistema operativo nuevo. Ken Thompson había participado en el desarrollo de Multics, que pretendería ser un hito pero que resultó ser demasiado complejo. Así que llamó a su proyecto Unics, como burlándose del que había abandonado, y trabajó en él con la idea de que debía mantenerlo simple y no caer en los errores que habían lastrado a su predecesor.

Por su parte, Dennis Ritchie creó un lenguaje de programación para un sistema novedoso llamado C, también con la filosofía de la sencillez por bandera. Resultó un lenguaje especialmente dotado para crear software, que antaño, para aprovechar al máximo la capacidad de los ordenadores, se escribía directamente en código máquina, como los sistemas operativos y los compiladores. De modo que pronto reescribió el compilador de C en este lenguaje, y junto a Thompson reescribió Unix, que así se terminó llamando el sistema operativo, en el año 1973.

Puede parecer una tontería, pero aquello supuso un cambio clave en la historia de la informática. Unix pudo ser adaptado a cualquier máquina con compilador de C, y muy pronto la mayoría lo tuvo. El software que antes había que reprogramar cuando el ordenador en que funcionaba quedaba obsoleto pudo funcionar en muchas máquinas distintas y sobrevivir al cambio de computadoras. Hackers de todo el mundo adoptaron Unix, que pronto fue el sistema más popular en las universidades. Una empresa llamada Sun, fundada en los 80, se encargaría de llevarlo a las empresas y hacerlo omnipresente.

Con el tiempo, el mundo de los sistemas operativos para ordenadores se ha reducido principalmente a dos agentes: Unix y Windows. Cierto es que Unix tiene infinidad de variantes. Una de ellas, por ejemplo, es Mac OS X, el sistema operativo de Apple y sus Mac. La más conocida es Linux, que cualquiera puede bajarse de internet y colaborar en su desarrollo. Que es una de las cosas que más hacen los hackers de hoy, aunque todos piensen que sólo se dedican a infiltrarse en el ordenador del vecino.

Fuente: historia.libertaddigital.com/los-hackers-que-miraban-pasar-los-trenes-1276238178.html

Los hackers que miraban cómo pasaban los trenes

Los hackers que miraban cómo pasaban los trenes

Aunque actualmente la palabra hacker se suele endilgar a gentes de mal vivir que se dedican a crear virus y meterse en los ordenadores de...

Barra de progreso que aumenta o disminuye al hacer scroll - jQuery

Barra de progreso que aumenta o disminuye al hacer scroll - jQuery

La Deep Web o la Internet profunda, la zona oculta e ilegal de Internet

La Deep Web o la Internet profunda, la zona oculta e ilegal de Internet

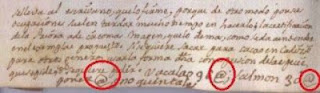

El documento más antiguo donde aparece la @-arroba data de 1.536

El documento más antiguo donde aparece la @-arroba data de 1.536

Facebook pretende ayudar a las personas con tendencias suicidas

Facebook pretende ayudar a las personas con tendencias suicidas

Una nueva tecnología nos ayudara a dejar de recordar las contraseñas

Una nueva tecnología nos ayudara a dejar de recordar las contraseñas

YouTube y sus inicios como una página de citas por medio de vídeos

YouTube y sus inicios como una página de citas por medio de vídeos

Siete "ciberguardianes" tienen en sus manos las llaves de Internet

Siete "ciberguardianes" tienen en sus manos las llaves de Internet

Los dominios, una manera sencilla de localizar computadoras

Los dominios, una manera sencilla de localizar computadoras

Los primeros pasos del nacimiento de Internet

Los primeros pasos del nacimiento de Internet

Protege tu ordenador de Virus, Troyanos y otros peligros de la Red

Protege tu ordenador de Virus, Troyanos y otros peligros de la Red

Filtran en Internet fotos, en poses sensuales, de Jennifer Lawrence, entre otras

Filtran en Internet fotos, en poses sensuales, de Jennifer Lawrence, entre otras

Los Trolls en Internet, molestos, folloneros y, a veces, inevitables

Los Trolls en Internet, molestos, folloneros y, a veces, inevitables

Sistema Anti-spam (Captcha) ¿qué son y para qué sirven?

Sistema Anti-spam (Captcha) ¿qué son y para qué sirven?

Un ciberguardián vigila las redes sociales para atajar fenómenos como el ciberacoso

Un ciberguardián vigila las redes sociales para atajar fenómenos como el ciberacoso

Aunque Internet es muy beneficioso, los efectos negativos también están presentes

Aunque Internet es muy beneficioso, los efectos negativos también están presentes